Jak zaszyfrować dysk systemowy i dlaczego naprawdę, naprawdę powinieneś

Prywatność Bezpieczeństwo Szyfrowanie Ocechowany Truecrypt / / March 18, 2020

Pomimo wielu warstw zabezpieczeń wbudowanych w Microsoft Windows, istnieje ogromna luka w prawie każdym komputerze w domu lub biurze: dane na dysku twardym są niezaszyfrowane. Oznacza to, że nawet niewyszukany haker może uzyskać dostęp do danych bez znajomości poświadczeń logowania do systemu Windows. Na szczęście istnieje łatwa i bezpłatna poprawka dla tej dziury w zabezpieczeniach: szyfrowanie dysku systemowego. Czytaj dalej, aby dowiedzieć się, jak zaszyfrować cały dysk systemowy za pomocą TrueCrypt.

W tym artykule przedstawiono przypadek szyfrowania całego dysku systemowego. Głównym powodem, jak pokazuje poniższy samouczek, jest to, że dzięki TrueCrypt jest niezwykle łatwy. Ale inne powody mają wiele wspólnego z kradzieżą tożsamości i trochę z pokryciem twojego tyłka (ets) w przypadku dochodzenia federalnego. Jeśli jesteś już przekonany, możesz przejść do samouczka za pomocą poniższych linków. W przeciwnym razie czytaj dalej.

W tym artykule przedstawiono przypadek szyfrowania całego dysku systemowego. Głównym powodem, jak pokazuje poniższy samouczek, jest to, że dzięki TrueCrypt jest niezwykle łatwy. Ale inne powody mają wiele wspólnego z kradzieżą tożsamości i trochę z pokryciem twojego tyłka (ets) w przypadku dochodzenia federalnego. Jeśli jesteś już przekonany, możesz przejść do samouczka za pomocą poniższych linków. W przeciwnym razie czytaj dalej.

- Dlaczego każdy powinien mieć zaszyfrowany dysk systemowy

- Jak zaszyfrować cały dysk systemowy za pomocą TrueCrypt

- Jak trwale odszyfrować dysk systemowy

Dlaczego każdy powinien mieć zaszyfrowany dysk systemowy

OK, pozwól mi to zakwalifikować. Nie każdy powinien szyfrować dysk systemowy. Tylko każdy, kto ma dane osobowe lub finansowe na swoim komputerze, takie jak deklaracje podatkowe, jest przechowywany hasła, historia przeglądania, e-maile, CV, książki adresowe, zdjęcia i filmy, rachunki za media, konto historie itp. Jeśli używasz komputera tylko do czytania Reddit w trybie incognito, prawdopodobnie nie musisz szyfrować danych. Ale jeśli jesteś jak większość użytkowników komputerów osobistych lub biznesowych, masz cenne dane, które gwarantują ochronę. Oto trzy najważniejsze zagrożenia związane z niezaszyfrowanym dyskiem twardym.

1. Złodzieje nie są po twoim sprzęcie

Złodziej może prawdopodobnie zarobić kilkaset dolarów za ogrodzenie skradzionego laptopa. Ale może zarobić jeszcze więcej pieniędzy, jeśli kradnie twoją tożsamość, gdy on jest przy tym. Niezależnie od tego, czy jest to Twój portfel Bitcoin, stara deklaracja podatkowa czy instalacja Google Chrome z Amazon, PayPal i buforowane hasła bankowości internetowej, dane na dysku twardym mogą okazać się znacznie cenniejsze niż sprzęt samo.

„Ach, ale moje konto Windows jest chronione hasłem. On nawet nie będzie mógł się zalogować ”, mówisz.

Przepraszam. Złodzieje danych / laptopów muszą być trochę sprytni, aby ominąć ekran logowania Windows i uzyskać dostęp do danych. Co najmniej potrzebowałby tylko rozruchowej instalacji Linuksa na pendrivie, a on mógłby uruchomić komputer i przeglądać zawartość dysku systemowego w całości. Wynika to z faktu, że ochrona hasłem systemu Windows uniemożliwia jedynie zalogowanie się do konta użytkownika systemu Windows. Nie powstrzymuje ich to przed dostępem do danych w inny sposób niż kluczyk zapłonowy powstrzymuje złodzieja samochodu przed wybiciem okna i podłączeniem samochodu do sieci. Są przypadki krawędzi, które znam. Być może zaszyfrowałeś swoje pliki i foldery za pomocą Steve'a Sztuczka szyfrowania EFS dla systemu Windows zgaduję jednak, że to rzeczywiście wyjątek, a nie reguła. Przejdźmy dalej.

2. Na sprzedaż: stary dysk twardy (i wszystkie dane)

Gwarancje są fantastyczne. Wymieniłem dyski twarde, źródła zasilania i całe komputery w ramach oblizanego podziału gwarancji, bezpłatnie, bez kłopotów. Ale jeśli chodzi o dyski twarde, jest pewien haczyk. Aby uzyskać naprawę lub wymianę, musisz wysłać stary dysk twardy pocztą elektroniczną (proces RMA). To samo dotyczy wysyłania całego komputera w celu naprawy gwarancyjnej. Zanim to zrobisz, logiczne wydaje się bezpieczne usuwanie poufnych danych z dysku twardego, tak jak przed sprzedażą lub recyklingiem komputera. Ale jeśli komputer jest zepsuty lub dysk twardy nawet się nie zamontuje, nie jest to możliwe. Będziesz musiał wysłać dysk twardy z nienaruszonymi wszystkimi danymi.

Byłoby to problematyczne, gdyby powiedzmy, że pozbawiony skrupułów technik (być może podwykonawca zewnętrzny) zbierał dane klientów podczas wykonywania usługi gwarancyjnej. To chyba jednak rzadkie zdarza się. Ale o wiele bardziej powszechna jest praktyka odsprzedaży używanych dysków. Jeśli obserwujesz witryny z ofertami, być może zauważyłeś „odnowione” dyski twarde na sprzedaż ze znaczną zniżką. Te odnowione lub ponownie certyfikowane dyski twarde są zwykle dyskami, które zostały zwrócone lub wymienione w ramach gwarancji. Często zamiast zmuszać cię do czekania na ocenę i naprawę dysku twardego, producenci wyślą ci zupełnie nowy dysk twardy na pokrycie gwarancji. Następnie zabiorą Twój dysk, naprawią go, sformatują i (być może) bezpiecznie wyczyszczą przed ponownym zapakowaniem i odsprzedaniem innym klientom. Chociaż większość codziennych użytkowników nawet nie wie, czy szukać danych resztkowych na używanym dysku, dane określone guru ds. odzyskiwania lub… nawet znudzony dzieciak mógłby prawdopodobnie zebrać wystarczającą ilość danych ze sformatowanego dysku, aby coś zrobić uszkodzenie przy użyciu proste w użyciu bezpłatne narzędzia dostępny w sieci. W końcu numer ubezpieczenia społecznego ma tylko dziewięć cyfr - za każdym razem, jeśli wiesz, co mam na myśli.

Jeśli zwracasz sprzęt, dobrze jest poprosić dostawcę lub producenta o zniszczenie go po zakończeniu oceny. Ale jak odkrył pewien dżentelmen zwracający komputer do Best Buy, sprawienie, że sklep dotrzyma obietnic, nie zawsze jest łatwe. Według kroniki blogera MSNBC, Boba Sullivana, klient Cincinnati zwrócił zepsuty komputer do Best Buy, sądząc, że jego stary dysk twardy zostanie wywiercony i zutylizowany w bezpieczny sposób. Ku swojemu niezadowoleniu sześć miesięcy później otrzymał telefon od nieznajomego, który powiedział mu:Właśnie kupiłem twój dysk twardy”Na pchlim targu w Chicago. Auć….

3. Wyrzucasz dysk twardy? To może być przestępstwo federalne

FACTA, HIPAA i inne federalne przepisy dotyczące prywatności i zapobiegania kradzieży tożsamości wymagają od firm prawidłowego usuwania dokumentacji klienta i pacjenta. Dokumenty papierowe - foldery z manili, karty medyczne, wnioski kredytowe - to pierwsze, co przychodzi mi do głowy. Ale zapisy cyfrowe są również objęte prawem federalnym. Jeśli prowadzisz firmę, wiesz, jak prawidłowo pozbyć się dysków twardych i innych nośników. Obecnie większość instytucji wykracza daleko poza wiercenie otworów w talerzu i zamiast tego rozbija dyski na małe kawałki, podobnie jak papier; lub zlecają zlecenie firmie specjalizującej się w dostarczaniu certyfikatów zniszczenia w celu potwierdzenia ukończenia pracy.

Ale jeśli nie jesteś firmą ani szpitalem, nie musisz się martwić, prawda? Nie dokładnie. Załóżmy, że wynajmujesz opiekunkę lub niania. W ramach należytej staranności zlecasz jej sprawdzenie przeszłości i zapisujesz wyniki - w tym historię adresów, jej SSN itp. - na dysku twardym starego komputera. Wiele lat później przekazujesz stary komputer Goodwillowi, który kupuje go jakiś student z college'u przywracanie plików lub odzyskiwanie danych i bam - ma znacznie więcej informacji o twojej niani, niż powinien. Jako pracodawca twojej niani nie wywiązałeś się ze swojego federalnego obowiązku ochrony jej tożsamości.

Systemowe szyfrowanie dysku na ratunek

Prawdziwą odpowiedzialnością we wszystkich tych sytuacjach jest pozostawienie wrażliwych lub poufnych informacji niezaszyfrowanych na dysku twardym. Dane są niezwykle trudne do wyeliminowania. Jest to szczególnie prawdziwe, gdy mówimy o dyskach półprzewodnikowych (SSD) i nośnikach flash (takich jak karty SD); jedno badanie wykazało, że tak jest prawie niemożliwe jest usunięcie danych z dysków SSD. Dlatego szyfrowanie jest tak wdzięcznym rozwiązaniem. W przypadku danych zaszyfrowanych nie ma to większego znaczenia, jeśli dane wpadną w niepowołane ręce. O ile nie złamią szyfrowania ani nie zgadną hasła, nie uzyskają żadnych użytecznych danych osobowych z dysku. Jeśli złodziej danych zamontuje dysk w innym systemie, wszystko, co znajdzie, to zaszyfrowany bełkot.

Połącz szyfrowanie z bezpiecznym formatem (jeśli to możliwe), a będziesz prawie niewrażliwy na kradzież danych.

Szyfrowanie dysku systemowego jest wygodne, ponieważ nie zakłóca normalnego użytkowania komputera, z wyjątkiem dodatkowego hasła, które należy wprowadzić podczas uruchamiania i niewielkiego spadku wydajności. TomsHardware uznał wpływ na wydajność za „niezauważalny” dla przeciętnych użytkowników. Systemowe szyfrowanie dysku chroni każdą część danych na dysku twardym bez konieczności wybierania dokumentów i plików do zaszyfrowania. A co najważniejsze, możesz to zrobić za darmo TrueCrypt. Oto jak:

Zaszyfruj cały dysk systemowy za pomocą TrueCrypt

Ściągnij i zainstaluj TrueCrypt na komputerze z systemem Windows, który chcesz zaszyfrować (ten samouczek używa TrueCrypt 7.1a).

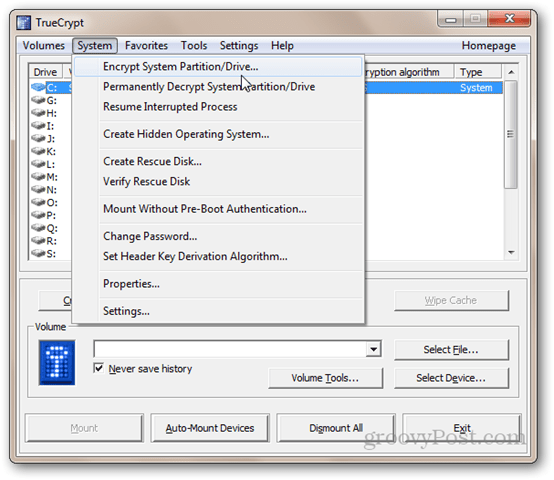

Następnie uruchom TrueCrypt i kliknij System | Szyfruj partycję / dysk systemowy…

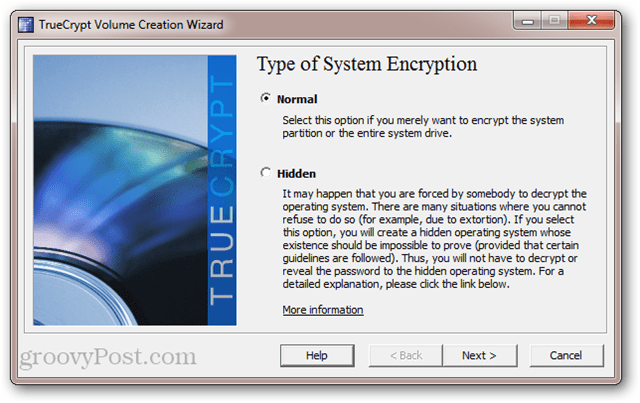

Następnie wybierz typ szyfrowania systemu. Na razie polecam wybrać Normalny. Ukryty jest prawdopodobnie nieco przesadzony (przeczytaj opis na zrzucie ekranu, aby dowiedzieć się o jego zamiarze). Kliknij Następny.

W oknie Obszar do zaszyfrowania dostępne są dwie opcje. Jeśli masz dane i instalację systemu Windows na tej samej partycji, wybierz pierwszą opcję („Szyfruj partycję systemową Windows”). Jeśli masz wiele partycji - np. jeden dla danych i jeden dla systemu operacyjnego - a następnie wybierz drugą opcję („Szyfruj cały dysk”). Jeśli nie jesteś pewien, przejdź do drugiego. Kliknij Następny.

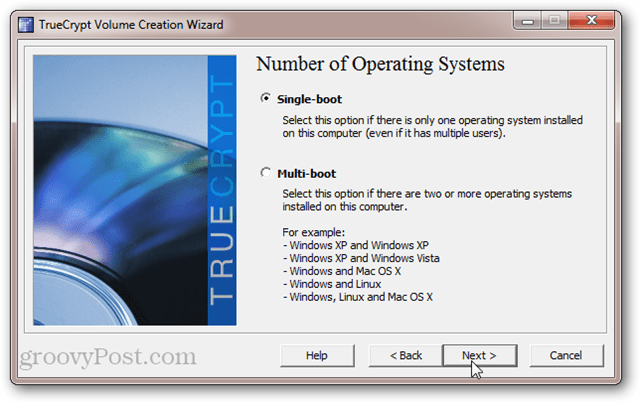

Na następnym ekranie wybierz opcję Jeden rozruch lub Wiele rozruchów i kliknij przycisk Dalej.

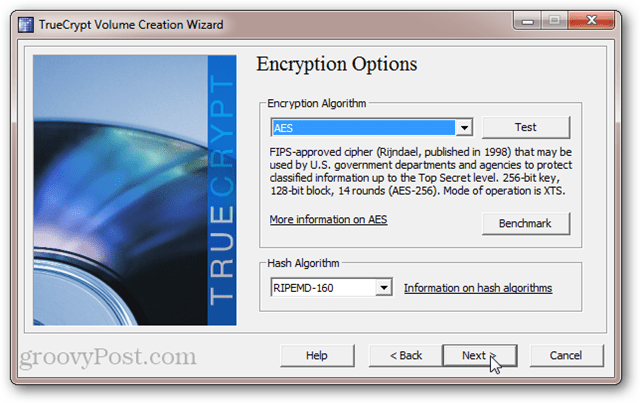

Następnie wybierz opcje szyfrowania. Jeśli nie wiesz, co to oznacza, domyślne ustawienia są dla Ciebie wystarczające. Pamiętaj, że masz możliwość korzystania z wielu poziomów szyfrowania. Chociaż jest to bardziej bezpieczne, zwiększa wpływ na wydajność (to znaczy, że komputer będzie działał nieco wolniej niż w przypadku wybrania jednego poziomu szyfrowania). Kliknij Następny.

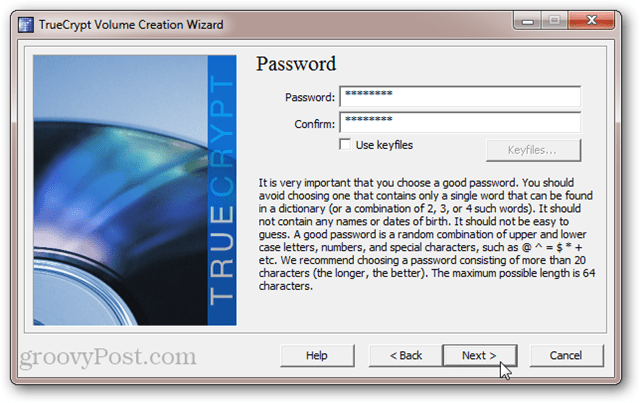

Wybierz hasło. Jak zawsze dłuższe hasła są silniejsze. Ale upewnij się, że to jeden, który pamiętasz. Kliknij Następny.

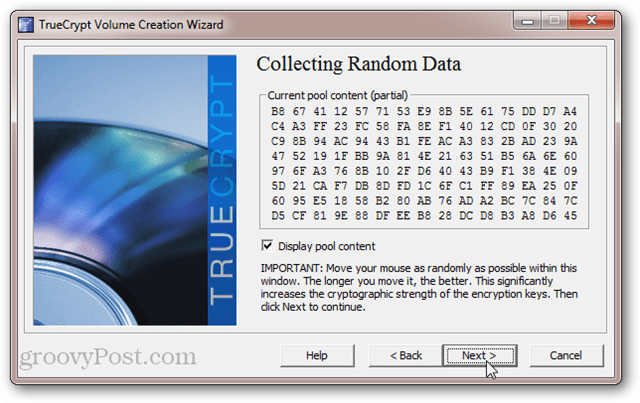

Przesuń kursor myszy, aby losowo zawartość puli. Kliknij Następny.

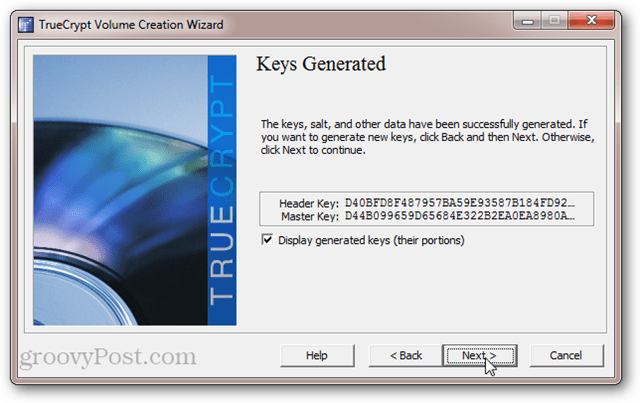

Wyświetl klucze główne i klawisze nagłówka. Nie musisz tego zapisywać ani nic. To tylko informacja dla ciebie. Kliknij Następny.

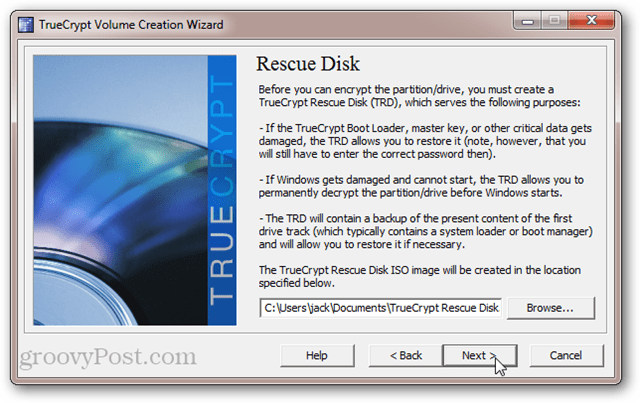

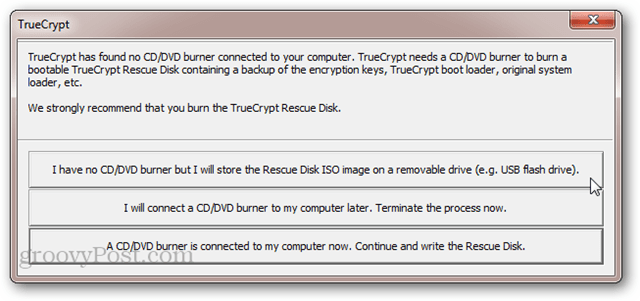

TrueCrypt wyświetli teraz monit o nagranie dysku ratunkowego TrueCrypt. Nie pomijaj tego kroku. TrueCrypt używa specjalnego modułu ładującego do odszyfrowania dysku. Jeśli twój system ulegnie uszkodzeniu lub uszkodzeniu, będziesz potrzebować tego dysku, aby uzyskać dostęp do swoich danych. Więc nie trać tego. Należy również pamiętać, że dysk odzyskiwania TrueCrypt jest specyficzny dla zaszyfrowanego dysku systemowego. Nie możesz użyć dysku ratunkowego utworzonego dla innego zaszyfrowanego dysku. Kliknij przycisk Dalej, aby rozpocząć proces.

Jeśli nie masz napędu CD / DVD na komputerze, możesz również utworzyć dysk odzyskiwania TrueCrypt na dysku USB. Jeśli masz nagrywarkę na komputerze, zostaniesz przeniesiony bezpośrednio do narzędzia Windows Disc Image Burner i nie zobaczysz poniższego monitu.

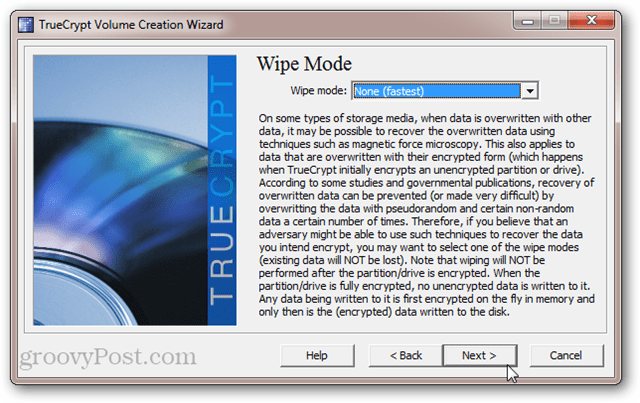

Po nagraniu dysku ratunkowego TrueCrypt pojawi się pytanie, czy chcesz wybrać tryb bezpiecznego czyszczenia. Ponownie, to jest dla ultraparanoid. Prawdopodobnie możesz pominąć ten krok i być w porządku. Ale jeśli masz bardzo duży dysk, z którego korzystasz przez jakiś czas, wyczyszczenie dysku przed zaszyfrowaniem nie zaszkodzi. Jedyne, co musisz stracić, to czas. Ale jeśli nie martwisz się, że ktoś użyje mikroskopii sił magnetycznych do odzyskania nadpisanych danych, wybierz Brak (najszybszy) i kliknij Dalej.

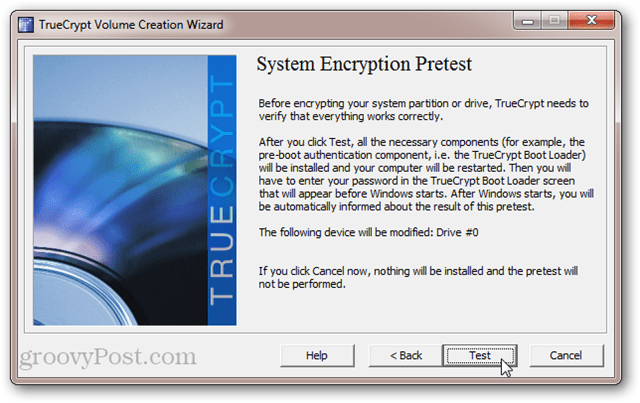

TrueCrypt uruchomi teraz test wstępny szyfrowania systemu. To pociąga za sobą ponowne uruchomienie i monit o podanie nowego hasła. To gwarantuje, że moduł ładujący TrueCrypt został poprawnie zainstalowany i że wszystko działa dobrze, zanim dysk zostanie zaszyfrowany. Kliknij przycisk Testuj, gdy będziesz gotowy. Nadal będziesz mieć możliwość wycofania się, jeśli test się nie powiedzie.

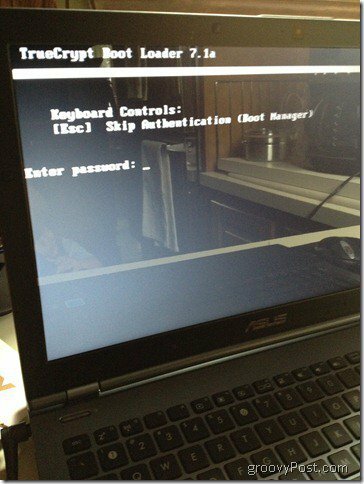

Po kliknięciu przycisku Test pojawi się monit o ponowne uruchomienie. Po wykonaniu tej czynności zobaczysz ekran normalnego systemu BIOS, a następnie program ładujący TrueCrypt. Wprowadź hasło, aby zakończyć uruchamianie systemu Windows.

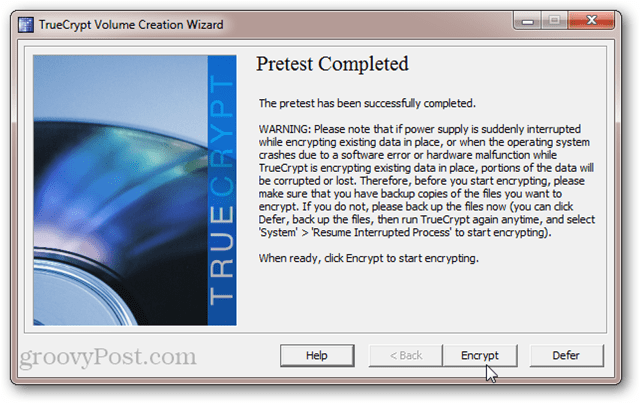

Po udanym teście wstępnym możesz kliknąć opcję Szyfruj, aby zakończyć zadanie.

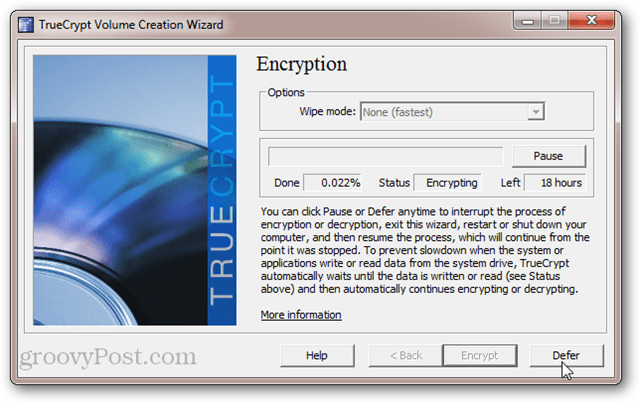

W zależności od wielkości woluminu i prędkości komputera może to chwilę potrwać. Na moim laptopie Core i5 zaszyfrowanie mojego dysku systemowego o pojemności 250 GB zajęło około pięciu godzin (pozwoliłem mu działać przez noc). Na moim komputerze AMD Phenom II X4 2.8 Ghz zaszyfrowanie mojego dysku twardego o pojemności 1,5 TB szacuje się na 18 godzin. Twój przebieg będzie się różnić.

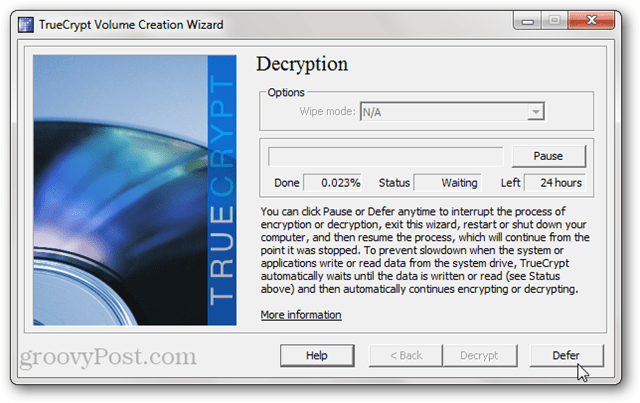

Na szczęście możesz w dowolnym momencie odroczyć lub wstrzymać proces szyfrowania. Możesz nawet ponownie uruchomić lub wyłączyć komputer i wznowić proces szyfrowania, w którym został przerwany. TrueCrypt uruchomi proces szyfrowania w tle podczas korzystania z innych aplikacji, ale wydłuży to całkowity czas potrzebny do szyfrowania.

Po zakończeniu szyfrowania system Windows będzie wyglądał i działał dokładnie tak samo jak wcześniej. Jedyną różnicą jest to, że za każdym razem, gdy włączasz komputer lub wybudzasz go ze stanu hibernacji, zobaczysz ekran programu ładującego TrueCrypt. Po przebudzeniu nie będziesz musiał wprowadzać hasła uwierzytelniającego przed uruchomieniem.

Cofanie całego szyfrowania dysku systemowego

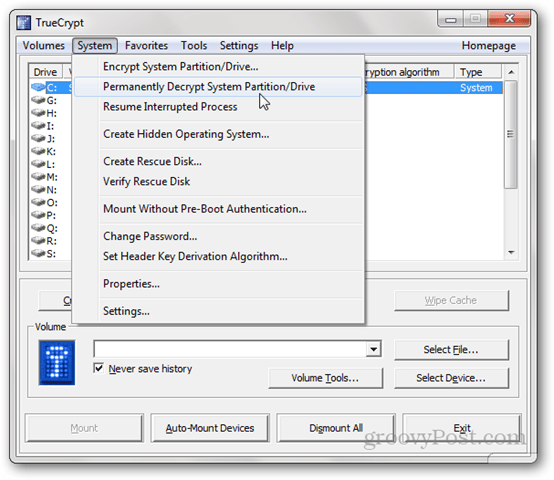

Jeśli masz dość wpisywania dodatkowego hasła lub chcesz na stałe odszyfrować dysk systemowy dla niektórych z innego powodu możesz cofnąć szyfrowanie dysku systemowego TrueCrypt, klikając System> Trwale odszyfruj system Partycja / Dysk.

Otrzymasz odpowiednie ostrzeżenie, że dysk zostanie później niezaszyfrowany. Po kliknięciu Tak wymaganą liczbę razy rozpocznie się proces deszyfrowania. Osiedlenie się - zajmie to prawie tyle samo czasu, ile zajęło szyfrowanie dysku. Ponownie możesz w dowolnym momencie korzystać z komputera i / lub wstrzymywać lub odraczać deszyfrowanie.

Po zakończeniu deszyfrowania pojawi się monit o ponowne uruchomienie. Ekran programu ładującego TrueCrypt nie będzie już wyświetlany, a dysk systemowy zostanie niezaszyfrowany.

Pamiętaj, że nawet jeśli nie pojawi się monit o podanie hasła, moduł ładujący TrueCrypt nadal będzie zainstalowany na dysku systemowym. To nie powinno powodować żadnych problemów. Ale jeśli napotkasz błąd, wiedząc, że w głównym rekordzie rozruchowym pozostały resztki, możesz przepisać swój MBR za pomocą dysku instalacyjnego systemu Windows 7 lub Dysk naprawy systemu Windows 7.

Wniosek

Szyfrowanie dysku systemowego za pomocą TrueCrypt jest bezpłatne, bezpieczne i łatwe. Jest stosunkowo niewielki narzut pod względem wpływu na wydajność i dodatkowe niedogodności. Ale korzyści dla bezpieczeństwa danych są ogromne. W ten sposób szyfrowanie dysku systemowego przypomina ubezpieczenie domu. Mamy nadzieję, że nigdy nie będziesz musiał z niego korzystać. Ale kiedy stanie się to nie do pomyślenia, będziesz do diabła szczęśliwy, że tam jest.