Co to jest szyfrowany ruch DNS?

Prywatność Bezpieczeństwo Dns Bohater / / August 24, 2023

Opublikowany

Aby pomóc chronić swoje bezpieczeństwo i prywatność, ważne jest, aby zrozumieć zaszyfrowany ruch DNS i dlaczego jest on ważny.

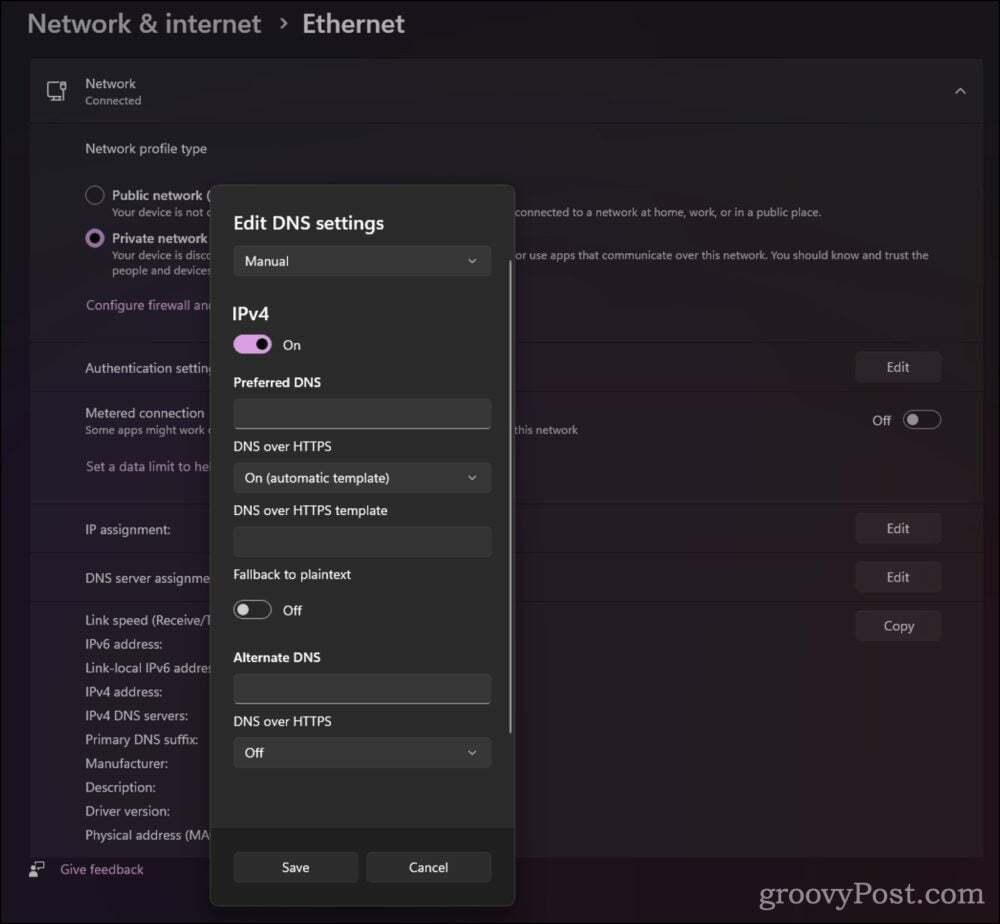

W rozległej, wzajemnie połączonej przestrzeni Internetu, System nazw domen (DNS) pełni rolę kluczowego przewodnika, tłumacząc przyjazne dla człowieka nazwy domen, takie jak „example.com”, na adresy IP zrozumiałe dla maszyn. Za każdym razem, gdy odwiedzasz stronę internetową lub wysyłasz wiadomość e-mail, tworzone jest zapytanie DNS, które służy jako pomost pomiędzy intencjami człowieka a działaniem maszyny. Jednak przez lata te zapytania DNS były ujawniane i przesyłane w postaci zwykłego tekstu, co czyniło je kopalnią złota szpiegowie, hakerzy, a nawet niektórzy dostawcy usług internetowych (ISP) szukający wglądu w Internet użytkowników zachowania. Wprowadź koncepcję „szyfrowanego ruchu DNS”, która ma na celu ochronę tych kluczowych wyszukiwań, otaczając je warstwami ochrony kryptograficznej.

Problem z tradycyjnym DNS

Zanim zagłębimy się w opis zaszyfrowanego ruchu DNS, powinniśmy prawdopodobnie porozmawiać ogólnie o ruchu DNS. System nazw domen (DNS) stanowi filar naszej cyfrowej rzeczywistości. Pomyśl o tym jak o skomplikowanym katalogu internetowym; jego rolą nie jest tylko uczynienie nawigacji online intuicyjną dla użytkowników, ale także zwiększenie odporności usług online.

W swej istocie DNS wypełnia lukę pomiędzy adres internetowy przyjazny człowiekowi i maszynie formaty. Dla zwykłego użytkownika, zamiast przywoływać złożony adres IP (protokół internetowy), taki jak „104.25.98.13” (reprezentujący jego adres IPv4) lub 2400:cb00:2048:1:6819:630d (format IPv6), można po prostu wpisać „groovypost.com” w przeglądarka.

O ile dla ludzi korzyść jest oczywista, o tyle w przypadku aplikacji i urządzeń funkcja DNS przybiera nieco inny odcień. Jego wartość niekoniecznie polega na wspomaganiu pamięci – w końcu oprogramowanie nie zmaga się z zapominaniem tak jak my. Zamiast tego, w tym przypadku DNS wzmacnia odporność.

Jak, pytasz? Dzięki DNS organizacje nie są ograniczone do jednego serwera. Zamiast tego mogą rozproszyć swoją obecność na wielu serwerach. System ten umożliwia DNS skierować użytkownika do najbardziej optymalnego serwera dla ich potrzeb. Może doprowadzić użytkownika do pobliskiego serwera, eliminując prawdopodobieństwo powolnego i podatnego na opóźnienia działania.

Ten strategiczny kierunek jest kamieniem węgielnym większości usług w chmurze, gdzie DNS odgrywa kluczową rolę w łączeniu użytkowników z pobliskimi zasobami obliczeniowymi.

Obawy dotyczące prywatności w DNS

Niestety, DNS stanowi potencjalnie poważny problem związany z prywatnością. Bez jakiejś formy szyfrowania zapewniającej osłonę ochronną komunikacji urządzenia z narzędziem do rozpoznawania nazw DNS, ryzykujesz nieuzasadnionym dostępem lub zmianami w wymianie DNS.

Obejmuje to włamania do Twojej sieci Wi-Fi, Twojego dostawcy usług internetowych (ISP), a nawet pośredników. Konsekwencje? Naruszona prywatność, ponieważ osoby z zewnątrz rozpoznają nazwy domen, które często odwiedzasz.

W swojej istocie szyfrowanie zawsze opowiadało się za: bezpieczne i prywatne wnętrzedoświadczenie przeglądania. Choć fakt, że użytkownik odwiedził witrynę „groovypost.com”, może wydawać się trywialny, w szerszym kontekście staje się portalem pozwalającym zrozumieć zachowania, upodobania i preferencje danej osoby w Internecie cele.

Takie zebrane dane mogą przekształcić się w towar, sprzedany podmiotom w celu uzyskania korzyści finansowych lub wykorzystany przez złowrogie podmioty w celu zorganizowania podstępu fiskalnego.

Raport przygotowany przez Międzynarodowa Rada Bezpieczeństwa Neustar w 2021 r. rzuciło światło na to zagrożenie, ujawniając, że zdumiewające 72% przedsiębiorstw stanęło w obliczu co najmniej jednego wtargnięcia do DNS w poprzednim roku.

Co więcej, 58% tych przedsiębiorstw doświadczyło poważnych następstw najazdów. W miarę wzrostu liczby naruszeń DNS, zaszyfrowany ruch DNS staje się bastionem chroniącym przed szeregiem zagrożeń, w tym szpiegostwem, fałszowaniem i różnymi wyrafinowanymi fortelami DNS.

Szyfrowany ruch DNS: głębokie nurkowanie

Szyfrowany ruch DNS przekształca przezroczyste dane DNS w bezpieczny format, możliwy do odszyfrowania wyłącznie przez komunikujące się podmioty: klienta DNS (takiego jak przeglądarki lub urządzenia sieciowe) i moduł rozpoznawania nazw DNS.

Ewolucja szyfrowania DNS

Pierwotnie DNS nie był osadzony w atrybutach bezpieczeństwa. Narodziny DNS nastąpiły w czasie, gdy Internet dopiero powstawał, pozbawiony handlu internetowego, bankowości i cyfrowych witryn sklepowych. Szyfrowanie DNS wydawało się zbędne.

Jednak w miarę jak zwracamy się ku dzisiejszemu krajobrazowi – charakteryzującemu się rozkwitem e-biznesu i wzrostem zagrożeń cybernetycznych – potrzeba większego bezpieczeństwa prywatności DNS stała się jasna.

Aby sprostać tej potrzebie, pojawiły się dwa popularne protokoły szyfrowania: DNS przez TLS (DoT) i DNS przez HTTPS (DoH).

DNS przez TLS (DoT)

DoT zatrudnia Bezpieczeństwo warstwy transportowej (TLS) protokół zabezpieczający i hermetyzujący dialogi DNS. Co ciekawe, protokół TLS — powszechnie rozpoznawany pod innym pseudonimem, SSL — umożliwia szyfrowanie i uwierzytelnianie witryn internetowych HTTPS.

W przypadku interakcji DNS DoT wykorzystuje protokół datagramów użytkownika (UDP) w połączeniu z ochroną TLS. Ambicja jazdy? Zwiększ prywatność użytkowników i udaremnij potencjalne złośliwe działania mające na celu przechwycenie lub modyfikację danych DNS.

Port 853 jest dominującym portem wśród cyfrowych użytkowników DoT. Zwolennicy standardu DoT często podkreślają jego siłę w zmaganiu się z wyzwaniami w zakresie praw człowieka w burzliwych regionach.

Niemniej jednak w krajach, w których wolność wypowiedzi jest zagrożona, ochronna aura DoT może, jak na ironię, zwrócić uwagę użytkowników, czyniąc z nich cele dla represyjnych reżimów.

DNS przez HTTPS (DoH)

DoH w istocie wykorzystuje HTTPS do zdalnych interpretacji DNS i działa głównie przez port 443. Do pomyślnego działania programy rozpoznawania nazw potrzebują serwera DoH obsługującego punkt końcowy zapytania.

Przyjęcie DOH w przeglądarkach

Od wersji Google Chrome 83 zarówno w systemie Windows, jak i macOS, przeglądarka obsługuje technologię DoH, dostępną poprzez jej ustawienia. Przy odpowiedniej konfiguracji serwera DNS Chrome akcentuje żądania DNS za pomocą szyfrowania.

Co więcej, każdy ma swobodę wyboru preferowanego serwera DoH. Chrome integruje się nawet z różnymi dostawcami DoH, takimi jak Google Public DNS i Cloudflare.

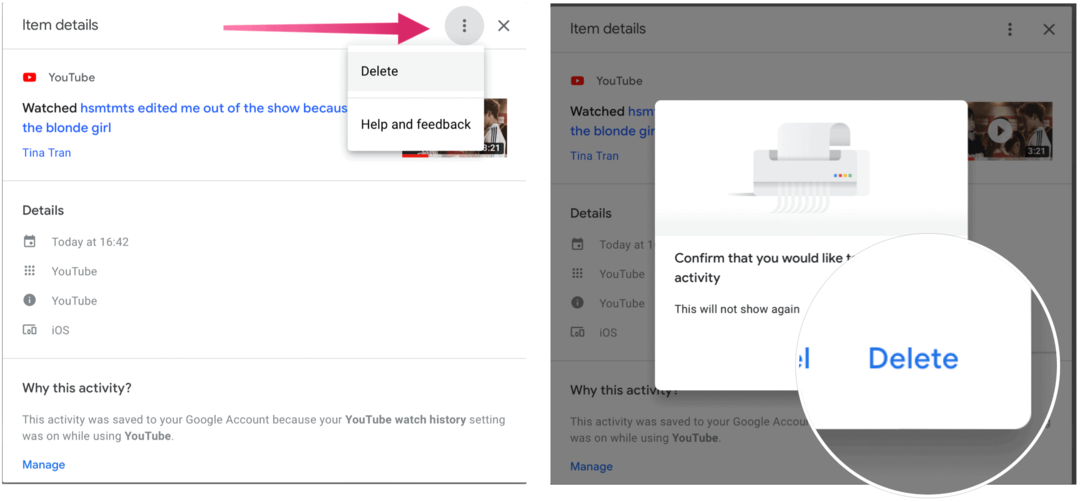

Microsoft Edge zapewnia również wbudowane wsparcie dla DoH, można poruszać się po jego ustawieniach. Po aktywacji i sparowaniu z kompatybilnym serwerem DNS Edge gwarantuje, że zapytania DNS pozostaną szyfrowane.

W ramach wspólnego przedsięwzięcia z Cloudflare w 2018 r. Mozilla Firefox zintegrowała DoH, znany jako Trusted Recursive Resolver. Od 25 lutego 2020 r. miłośnicy Firefoksa mieszkający w USA będą mogli wykorzystać DoH z Cloudflare działającym jako domyślny program rozpoznawania nazw.

Aby nie zostać pominiętym, użytkownicy Opery mogą także włączać i wyłączać DoH w ustawieniach przeglądarki, domyślnie kierując żądania DNS do Cloudflare.

Integracja DOH z systemem operacyjnym

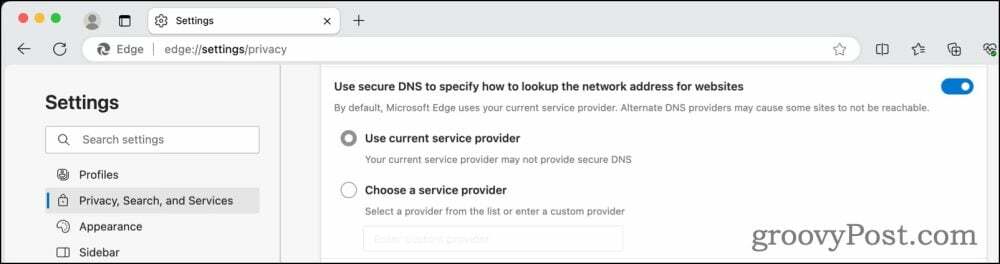

Historycznie rzecz biorąc, Systemy operacyjne Microsoft wahali się przed przyjęciem awangardowej technologii. Windows 10 jednak skierował się w przyszłość, umożliwiając użytkownikom aktywację DoH za pomocą jego ustawień.

Apple poszedł dalej, wprowadzając techniki szyfrowania zorientowane na aplikacje. To przełomowe posunięcie umożliwia twórcom aplikacji włączenie ich odrębnych konfiguracji zaszyfrowanego DNS, co czasami sprawia, że tradycyjne elementy sterujące stają się przestarzałe.

Rozległy horyzont zaszyfrowanego ruchu DNS symbolizuje ewolucję sfery cyfrowej, podkreślając nieustanne dążenie do wzmocnionego bezpieczeństwa i zwiększonej prywatności.

Kontrowersje wokół szyfrowanego DNS

Chociaż szyfrowanie ruchu DNS zwiększa poufność i prywatność użytkowników dzięki środkom ochronnym, takim jak ODoH, nie wszyscy popierają tę zmianę. Podział dotyczy przede wszystkim użytkowników końcowych i operatorów sieci.

Historycznie rzecz biorąc, operatorzy sieci uzyskiwali dostęp do zapytań DNS do udaremnić źródła złośliwego oprogramowania i inne niepożądane treści. Ich wysiłki mające na celu utrzymanie tych praktyk ze względu na uzasadnione potrzeby w zakresie bezpieczeństwa i zarządzania siecią są również centralnym punktem grupy roboczej IETF ADD (Adaptive DNS Discovery).

Zasadniczo debatę można scharakteryzować jako: „uniwersalne szyfrowanie” kontra „suwerenność sieci”. Oto szczegółowe badanie:

Uniwersalne szyfrowanie ruchu DNS

Większość metod szyfrowania opiera się na programach rozpoznawania nazw DNS skonfigurowanych do szyfrowania. Jednak te programy obsługujące szyfrowanie stanowią tylko niewielki ułamek całości.

Centralizacja lub konsolidacja programów rozpoznawania nazw DNS to coraz większy problem. Przy ograniczonych możliwościach taka centralizacja tworzy kuszące cele dla złowrogich podmiotów lub natrętnej inwigilacji.

Większość zaszyfrowanych konfiguracji DNS umożliwia użytkownikom wybór mechanizmu rozpoznawania nazw. Jednak dokonanie świadomego wyboru może być trudne dla przeciętnego człowieka. Opcja domyślna może nie zawsze być optymalna z różnych powodów, takich jak jurysdykcja gospodarza usługi rozpoznawania nazw.

Ocena niezawodności scentralizowanych operatorów serwerów jest skomplikowana. Często trzeba polegać na ich oświadczeniach o ochronie prywatności i potencjalnie na ich samoocenie lub ocenach osób trzecich.

Recenzje zewnętrzne nie zawsze są solidne. Opierają swoje wnioski głównie na danych przekazanych przez jednostki kontrolowane, rezygnując z dogłębnego, praktycznego dochodzenia. Z biegiem czasu audyty te mogą nie odzwierciedlać dokładnie praktyk operatora, szczególnie w przypadku zmian organizacyjnych.

Szyfrowany DNS to tylko jeden z aspektów przeglądania Internetu. Wiele innych źródeł danych może nadal śledzić użytkowników, co sprawia, że szyfrowany DNS jest metodą łagodzącą, a nie lekarstwem na wszystko. Aspekty jak niezaszyfrowane metadane pozostać dostępne i pouczające.

Szyfrowanie może chronić ruch DNS, ale określone segmenty połączeń HTTPS pozostają przezroczyste. Ponadto zaszyfrowany DNS może ominąć listy blokowania oparte na DNS, chociaż dostęp do witryn bezpośrednio za pośrednictwem ich adresu IP działa w ten sam sposób.

Aby naprawdę przeciwdziałać śledzeniu i nadzorowi, użytkownicy powinni zapoznać się z kompleksowymi rozwiązaniami, takimi jak wirtualne sieci prywatne (VPN) i Tor, co utrudnia kontrolę ruchu.

Postawa „suwerenności sieci”

Szyfrowanie może ograniczyć zdolność operatora do kontrolowania, a następnie regulowania lub korygowania operacji sieciowych. Ma to kluczowe znaczenie dla takich funkcji, jak kontrola rodzicielska, widoczność korporacyjnych zapytań DNS i wykrywanie złośliwego oprogramowania.

Pojawienie się protokołów Bring Your Own Device (BYOD), umożliwiających użytkownikom interakcję z zabezpieczonymi systemami korzystanie z urządzeń osobistych powoduje komplikacje, szczególnie w rygorystycznych sektorach, takich jak finanse i opieka zdrowotna.

Podsumowując, chociaż szyfrowany system DNS zapewnia większą prywatność i bezpieczeństwo, jego przyjęcie wywołało ożywioną debatę, podkreślając skomplikowaną równowagę pomiędzy prywatnością użytkowników a zarządzaniem siecią.

Podsumowanie: polegaj na szyfrowanym ruchu DNS lub traktuj go jako jedno narzędzie ochrony prywatności

W dobie eskalacji zagrożeń cybernetycznych i rosnących obaw związanych z prywatnością ochrona swojego śladu cyfrowego nigdy nie była bardziej krytyczna. Jednym z podstawowych elementów tej cyfrowej granicy jest system nazw domen (DNS). Tradycyjnie jednak te żądania DNS były realizowane zwykłym tekstem, wystawionym na widok wszelkich wścibskich oczu, zarówno cyberprzestępców, jak i osób trzecich, które mogły uzyskać nadmierny zasięg. Rozwiązaniem pozwalającym załatać tę lukę jest szyfrowany ruch DNS.

Do Ciebie należy określenie najlepszego sposobu korzystania z szyfrowanego DNS. Możesz polegać na oprogramowaniu, takim jak funkcje przeglądarki oferowane przez Microsoft Edge, Google Chrome i inne. Jeśli użyjesz OpenDNS na routerzejednak warto to również rozważyć parowanie go z DNSCrypt dla ogólnego bezpieczeństwa.