Apple wydaje ogromną aktualizację iOS 11.3 na iPhone'a i iPada

Ipad Jabłko Iphone Ios / / March 16, 2020

Ostatnia aktualizacja dnia

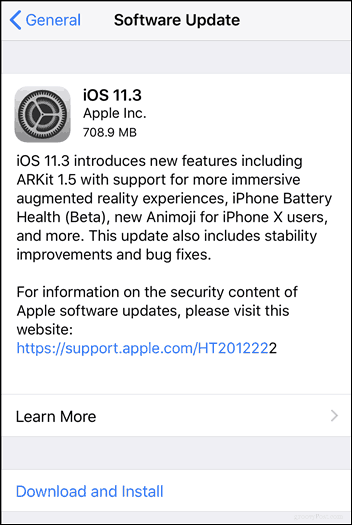

Firma Apple wydała dzisiaj ważną aktualizację dla iPhone'a i iPada. iOS 11.3 dodaje nowe funkcje i ulepszenia dla AR, żywotności baterii i oczywiście szereg poprawek bezpieczeństwa.

Kilka miesięcy temu Apple przedstawił w skrócie to, co pojawi się w tej wiosennej aktualizacji iOS 11.3. Ale użytkownicy nie spodziewali się niespotykanego rozmiaru aktualizacji, o którym za chwilę się zajmiemy. Wersja 11.3 dotyczy dużej ilości mobilnego systemu operacyjnego, od zegara po elementy o niskim poziomie luki, takie jak system plików, jądro, iCloud, wtyczki i zabezpieczenia. Z pewnością wygląda to na aktualizację, w której przed uruchomieniem aktualizacji oprogramowania można wykonać szybką kopię zapasową. Zanim rozpoczniesz aktualizację, rzućmy okiem na to, co jest w zestawie.

Co nowego w aktualizacji iOS 11.3 i czy należy dokonać aktualizacji?

Podczas gdy wersja 11.2.6 naprawiała drobne błędy związane z awariami, które mogą być wywoływane podczas wyświetlania tekstu w znakach indyjskich, w wersji 11.3 wprowadzono listę poprawek, funkcji i ulepszeń pralni. Krytycznym dodatkiem jest funkcja kondycji baterii, która pozwala użytkownikom lepiej zrozumieć wydajność swojego urządzenia iOS.

Było to częściowo spowodowane luzem, jaki Apple otrzymało, gdy odkryto, że firma spowalnia starsze urządzenia, aby zrekompensować żywotność baterii, gdy pojawiły się nowe wersje iOS. Wielu użytkowników nie przyjęło zbyt życzliwie tej nieznanej zmiany i podjął się zadania giganta z Cupertino za zachowanie tajemnicy. Firma jest bardziej przejrzysta dzięki iOS 11.3, dodając tę funkcję, która zapewnia więcej informacji na temat maksymalnej pojemności i maksymalnej wydajności. Pamiętaj jednak, że ta funkcja jest wciąż w fazie beta i nie jest jeszcze dostępna na iPada.

Apple stawia na rozszerzoną rzeczywistość, nową technologię, która zanurza wirtualne treści w prawdziwym świecie. iOS 11.3 wprowadza ARKit 1.5, który pozwoli programistom tworzyć bardziej wciągające treści w swoich aplikacjach. Sama technologia lepiej rozumie środowiska, powierzchnie i obiekty.

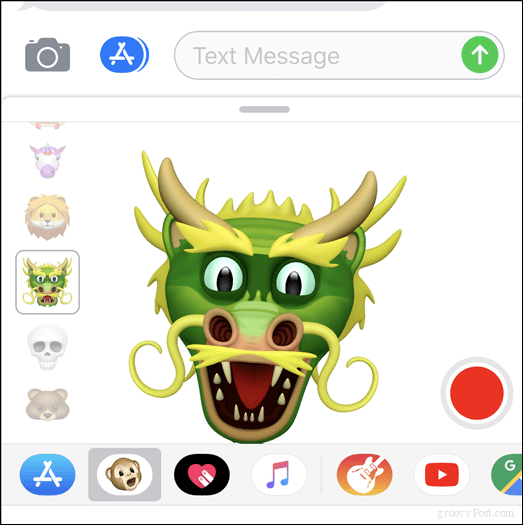

Do bardziej przyziemnych funkcji należą nowe animoji dostępne wyłącznie w telefonie iPhone X. Cztery nowe postacie to lew, niedźwiedź brunatny, zielony smok i czaszka. Grałem trochę z animoji i przez pierwsze kilka minut są one zabawne, ale nie jest to tak obowiązkowe, jak mogłoby się wydawać w reklamach i mediach społecznościowych. Jest to dobra implementacja AR i Apple na nim bazuje, nawet jeśli jego użycie kosztuje 1000 USD.

Business Chat, nowa funkcja przesyłania wiadomości, którą firma przeglądała, ale nigdy nie została wydana, jest teraz dostępna w 11.3. Użytkownicy będą mogli uzyskać wsparcie klienta od popularnych firm, takich jak Hilton, Wells Fargo i Lowes. Udoskonalono także aplikację Health, aby użytkownicy mogli łatwo uzyskać dostęp do dokumentacji medycznej za pośrednictwem obsługiwanego dostawcy. Obiecane Wiadomości iCloud nigdy nie dotarły do ostatecznej wersji, mimo że była dostępna w wersji beta. Wygląda na to, że Apple dotrzymuje wewnętrznej obietnicy, że wypuści funkcje tylko wtedy, gdy będą solidne (z wyjątkiem funkcji iPhone Battery Health…).

Istnieje wiele innych ulepszeń systemu, w tym App Store; użytkownicy mogą teraz sortować swoje recenzje, a dostęp do szczegółów aplikacji jest lepszy.

Aktualizacja iOS 11.3 ma 712 MB na iPhonie (630 MB na moim iPadzie) i jest dostępna dla urządzeń takich jak iPhone 5s i nowsze, iPad Air i nowsze oraz iPod Touch 6. generacji. Użytkownicy mogą pobrać aktualizację, łącząc się z siecią bezprzewodową, uruchamiając Ustawienia> Ogólne> Aktualizacja oprogramowania, a następnie wybierając Pobierz i zainstaluj.

Oto lista dodatkowych poprawek błędów i aktualizacji zabezpieczeń w iOS 11.3:

Zegar

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Zagrożenie: osoba fizycznie mająca dostęp do urządzenia z systemem iOS może widzieć adres e-mail użyty w iTunes

Opis: w postępowaniu z alarmami i licznikami czasu występował błąd ujawnienia informacji. Ten problem rozwiązano przez poprawienie ograniczeń dostępu.

CVE-2018-4123: Zaheen Hafzar M M (@zaheenhafzer)

CoreFoundation

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Wpływ: Aplikacja może uzyskać podwyższone uprawnienia

Opis: Usunięto warunek wyścigu z dodatkową weryfikacją.

CVE-2018-4155: Samuel Groß (@ 5aelo)

CVE-2018-4158: Samuel Groß (@ 5aelo)

CoreText

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Zagrożenie: przetworzenie złośliwie spreparowanego ciągu może doprowadzić do odmowy usługi

Opis: naprawiono błąd związany z odmową usługi.

CVE-2018-4142: Robin Leroy z Google Switzerland GmbH

Zdarzenia systemu plików

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Wpływ: Aplikacja może uzyskać podwyższone uprawnienia

Opis: Usunięto warunek wyścigu z dodatkową weryfikacją.

CVE-2018-4167: Samuel Groß (@ 5aelo)

Widżet plików

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Wpływ: Widżet pliku może wyświetlać zawartość na zablokowanym urządzeniu

Opis: Widżet pliku wyświetlał buforowane dane w stanie zablokowanym. Ten problem rozwiązano przez usprawnienie zarządzania stanem.

CVE-2018-4168: Brandon Moore

Znajdź mojego IPhone'a

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Wpływ: Osoba fizycznie mająca dostęp do urządzenia może mieć możliwość wyłączenia usługi Znajdź mój iPhone bez konieczności wprowadzania hasła iCloud

Opis: Wystąpił problem z zarządzaniem stanem podczas przywracania z kopii zapasowej. Ten problem rozwiązano przez poprawienie sprawdzania stanu podczas przywracania.

CVE-2018-4172: Viljami Vastamäki

iCloud Drive

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Wpływ: Aplikacja może uzyskać podwyższone uprawnienia

Opis: Usunięto warunek wyścigu z dodatkową weryfikacją.

CVE-2018-4151: Samuel Groß (@ 5aelo)

Jądro

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Zagrożenie: złośliwa aplikacja może być w stanie wykonać dowolny kod z uprawnieniami jądra

Opis: naprawiono wiele problemów związanych z uszkodzeniem pamięci.

CVE-2018-4150: anonimowy badacz

Jądro

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Wpływ: Aplikacja może być w stanie odczytać ograniczoną pamięć

Opis: Rozwiązano problem z sprawdzaniem poprawności dzięki ulepszonej dezynfekcji danych wejściowych.

CVE-2018-4104: Narodowe brytyjskie centrum bezpieczeństwa cybernetycznego (NCSC)

Jądro

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Wpływ: Aplikacja może być w stanie wykonać dowolny kod z uprawnieniami jądra

Opis: Rozwiązano problem uszkodzenia pamięci, poprawiając obsługę pamięci.

CVE-2018-4143: derrek (@ derrekr6)

Poczta

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Zagrożenie: osoba atakująca w uprzywilejowanej pozycji sieciowej może przechwycić zawartość wiadomości e-mail zaszyfrowanej za pomocą S / MIME.

Opis: rozwiązano problem niespójnego interfejsu użytkownika w związku z ulepszonym zarządzaniem stanem.

CVE-2018-4174: anonimowy badacz, anonimowy badacz

NSURLSession

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Wpływ: Aplikacja może uzyskać podwyższone uprawnienia

Opis: Usunięto warunek wyścigu z dodatkową weryfikacją.

CVE-2018-4166: Samuel Groß (@ 5aelo)

PluginKit

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Wpływ: Aplikacja może uzyskać podwyższone uprawnienia

Opis: Usunięto warunek wyścigu z dodatkową weryfikacją.

CVE-2018-4156: Samuel Groß (@ 5aelo)

Szybkie spojrzenie

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Wpływ: Aplikacja może uzyskać podwyższone uprawnienia

Opis: Usunięto warunek wyścigu z dodatkową weryfikacją.

CVE-2018-4157: Samuel Groß (@ 5aelo)

Safari

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Zagrożenie: odwiedzenie złośliwej witryny internetowej przez kliknięcie linku może doprowadzić do fałszowania interfejsu użytkownika

Opis: rozwiązano problem niespójnego interfejsu użytkownika w związku z ulepszonym zarządzaniem stanem.

CVE-2018-4134: xisigr z Tencent's Xuanwu Lab (tencent.com), Zhiyang Zeng (@Wester) z Tencent Security Platform Department

Autouzupełnianie logowania do Safari

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Zagrożenie: złośliwa witryna może wyodrębnić automatycznie wypełnione dane w przeglądarce Safari bez wyraźnej interakcji użytkownika.

Opis: Autouzupełnianie w Safari nie wymagało wyraźnej interakcji użytkownika przed jego wykonaniem. Rozwiązanie problemu polegało na poprawieniu heurystyki autouzupełniania.

CVE-2018-4137

SafariViewController

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Zagrożenie: odwiedzenie złośliwej witryny może doprowadzić do fałszowania interfejsu użytkownika

Opis: Rozwiązano problem zarządzania stanem poprzez wyłączenie wprowadzania tekstu do momentu załadowania strony docelowej.

CVE-2018-4149: Abhinash Jain (@abhinashjain)

Bezpieczeństwo

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Zagrożenie: złośliwa aplikacja może zwiększyć uprawnienia

Opis: Usunięto przepełnienie buforu z poprawionym sprawdzaniem poprawności rozmiaru.

CVE-2018-4144: Abraham Masri (@cheesecakeufo)

Przechowywanie

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Wpływ: Aplikacja może uzyskać podwyższone uprawnienia

Opis: Usunięto warunek wyścigu z dodatkową weryfikacją.

CVE-2018-4154: Samuel Groß (@ 5aelo)

Preferencje systemu

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Wpływ: Profil konfiguracji może nieprawidłowo obowiązywać po usunięciu

Opis: w preferencjach CFP występował problem. Ten problem rozwiązano przez poprawienie czyszczenia preferencji.

CVE-2018-4115: Johann Thalakada, Vladimir Zubkov i Matt Vlasach z Wandera

Telefonia

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Wpływ: zdalny atakujący może spowodować nieoczekiwane ponowne uruchomienie urządzenia

Opis: podczas obsługi wiadomości SMS klasy 0 wystąpił błąd dereferencji wskaźnika zerowego. Ten problem rozwiązano przez poprawienie procedury sprawdzania poprawności wiadomości.

CVE-2018-4140: @mjonsson, Arjan van der Oest z Voiceworks BV

Aplikacja internetowa

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Wpływ: Pliki cookie mogą nieoczekiwanie utrzymywać się w aplikacji internetowej

Opis: Rozwiązano problem z zarządzaniem plikami cookie poprzez ulepszone zarządzanie stanem.

CVE-2018-4110: Ben Compton i Jason Colley z Cerner Corporation

WebKit

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Zagrożenie: przetwarzanie złośliwie spreparowanej zawartości internetowej może spowodować wykonanie dowolnego kodu

Opis: naprawiono wiele problemów związanych z uszkodzeniem pamięci.

CVE-2018-4101: Yuan Deng z Ant-finansowego Light-Year Security Lab

CVE-2018-4114: znaleziony przez OSS-Fuzz

CVE-2018-4118: Jun Kokatsu (@shhnjk)

CVE-2018-4119: anonimowy badacz współpracujący z Zero Day Initiative firmy Trend Micro

CVE-2018-4120: Hanming Zhang (@ 4shitak4) z Qihoo 360 Vulcan Team

CVE-2018-4121: Natalie Silvanovich z Google Project Zero

CVE-2018-4122: WanderingGlitch of Trend Micro's Zero Day Initiative

CVE-2018-4125: WanderingGlitch firmy Zero Day Initiative firmy Trend Micro

CVE-2018-4127: anonimowy badacz współpracujący z Zero Day Initiative firmy Trend Micro

CVE-2018-4128: Zach Markley

CVE-2018-4129: likemeng Baidu Security Lab współpracujący z Zero Day Initiative firmy Trend Micro

CVE-2018-4130: Omair współpracuje z Zero Day Initiative firmy Trend Micro

CVE-2018-4161: WanderingGlitch of Trend Micro's Zero Day Initiative

CVE-2018-4162: WanderingGlitch of Trend Micro's Zero Day Initiative

CVE-2018-4163: WanderingGlitch of Trend Micro's Zero Day Initiative

CVE-2018-4165: Hanming Zhang (@ 4shitak4) z zespołu Qihoo 360 Vulcan Team

WebKit

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Zagrożenie: nieoczekiwana interakcja z typami indeksowania powodująca błąd ASSERT

Opis: Wystąpił problem z indeksowaniem tablic podczas obsługi funkcji w jądrze javascript. Ten problem rozwiązano przez poprawienie kontroli

CVE-2018-4113: znaleziony przez OSS-Fuzz

WebKit

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Zagrożenie: przetwarzanie złośliwie spreparowanej zawartości internetowej może doprowadzić do odmowy usługi

Opis: Rozwiązano problem uszkodzenia pamięci poprzez ulepszoną weryfikację danych wejściowych

CVE-2018-4146: znaleziono przez OSS-Fuzz

WebKit

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Zagrożenie: złośliwa witryna może przenosić dane z różnych źródeł

Opis: w interfejsie API pobierania występował błąd krzyżowy. Rozwiązano ten problem poprzez ulepszoną weryfikację danych wejściowych.

CVE-2018-4117: anonimowy badacz, anonimowy badacz

WindowServer

Dostępne dla: iPhone'a 5s i nowszego, iPada Air i nowszego oraz iPoda touch 6. generacji

Wpływ: Nieuprzywilejowana aplikacja może rejestrować naciśnięcia klawiszy wprowadzone w innych aplikacjach, nawet jeśli włączony jest tryb bezpiecznego wprowadzania danych

Opis: skanując stany kluczy, nieuprzywilejowana aplikacja może rejestrować naciśnięcia klawiszy wprowadzone w innych aplikacjach, nawet gdy włączony jest tryb bezpiecznego wprowadzania. Ten problem rozwiązano przez poprawę zarządzania stanem.

CVE-2018-4131: Andreas Hegenberg z folivora. AI GmbH

Źródło

Czy powinieneś zaktualizować do nowej wersji? Zanurzyłem się dziś wieczorem dla Ciebie i zaktualizowałem kilka urządzeń. Jak na razie dobrze. Mój iPad Pro przeszedł przez niego dość szybko, kończąc w ciągu około 10 minut, ale mój iPhone 6s zaczyna już trochę pokazywać swój wiek. IPhone w 2015 roku zajął około 20 minut, a kilka ponownych uruchomień wraz z początkową groggią ustąpiły wkrótce potem. To powiedziawszy, dla tak dużej aktualizacji ryzykowałem, że nie utworzyłem kopii zapasowej. Zalecam wykonanie kopii zapasowej przed aktualizacją od razu.

Używam nowego iPada Pro z procesorem A10x Fusion, więc takie aktualizacje nie są w stanie obsłużyć. Poinformuj nas, jak to działa, zwłaszcza na starszych iPadzie i iPhonie.