Microsoft wydaje awaryjną aktualizację zabezpieczeń dla Wanacrypt Ransomware

Bezpieczeństwo System Windows 10 / / March 17, 2020

Wczoraj komputery na całym świecie z wcześniejszymi wersjami systemu Windows były atakowane przez nowy atak ransomware o nazwie Wanacrypt. Jeśli nie możesz przejść na nowoczesny system operacyjny, oto poprawka chroniąca komputer.

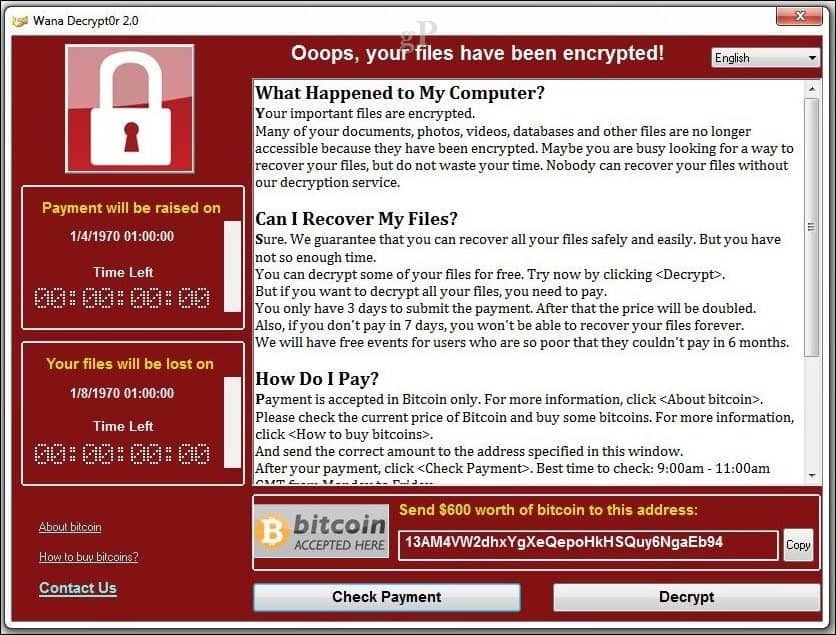

Wczoraj komputery na całym świecie z wcześniejszymi wersjami systemu Windows, takimi jak Windows XP (od 2001…) i Windows Server 2003, zostały dotknięte złośliwą luką o nazwie „Wanacrypt”. Eksperci ustalili, że złośliwy kod przejmuje kontrolę nad komputerem i szyfruje wszystkie dane na dysku twardym. Następnie wymaga płatności za pomocą Bitcoin, aby uzyskać dostęp z powrotem do komputera. Został pierwotnie opracowany przez NSA i wykorzystany jako backdoor do systemów.

Niestety kod wyciekł i trafił w niepowołane ręce, co spowodowało dzisiejszą sytuację. „Wanacrypt” wywarł duży wpływ na krytyczne służby ratownicze, takie jak szpitale i organy ścigania w Wielkiej Brytanii. Końcowym rezultatem jest to, że jeśli nie masz kopii zapasowej systemu za pomocą aplikacji takiej jak

Windows XP, Windows Server 2003 i Windows 8 Uzyskaj poprawkę zabezpieczeń dla ataku „Wanacrypt”

Wanacrypt jest tak dotkliwy, że Microsoft opracował poprawkę dla przestarzałych wersji swoich systemów operacyjnych Windows. Chociaż poprawka nie może odwrócić działania zainfekowanego systemu, zapobiega zarażeniu podatnych wersji systemu Windows, przynajmniej od tego konkretnego złośliwego oprogramowania.

Firma programistyczna wyszczególnione w poście na blogu środki, które klienci mogą podjąć w celu ochrony i usunięcia złośliwego oprogramowania ze swoich systemów.

Dzisiaj wielu naszych klientów na całym świecie i systemy, na których polegają, były ofiarami złośliwego oprogramowania „WannaCrypt”. Widok firm i osób dotkniętych cyberatakami, takich jak te zgłoszone dzisiaj, był bolesny. Microsoft pracował przez cały dzień, aby upewnić się, że zrozumieliśmy atak i podejmowaliśmy wszelkie możliwe działania, aby chronić naszych klientów. Ten blog przedstawia kroki, które każda osoba i firma powinna podjąć, aby zachować ochronę. Ponadto podejmujemy niezwykle nietypowy krok, aby zapewnić aktualizację zabezpieczeń dla wszystkich klientów chroń platformy Windows, które są tylko w niestandardowej obsłudze, w tym Windows XP, Windows 8 i Windows Server 2003. Klienci korzystający z systemu Windows 10 nie byli dziś celem ataku.

Szczegóły są poniżej.

- W marcu wydaliśmy aktualizację zabezpieczeń, która usuwa lukę, którą wykorzystują te ataki. Osoby, które mają włączoną usługę Windows Update, są chronione przed atakami na tę lukę. W przypadku organizacji, które nie zastosowały jeszcze aktualizacji zabezpieczeń, zalecamy natychmiastowe wdrożenie Biuletyn zabezpieczeń firmy Microsoft MS17-010.

- Dla klientów korzystających z Windows Defender opublikowaliśmy dzisiaj aktualizację, która wykrywa to zagrożenie jako Ransom: Win32 / WannaCrypt. Jako dodatkowy środek „dogłębnej obrony”, aktualizuj oprogramowanie antywirusowe zainstalowane na twoich komputerach. Klienci korzystający z oprogramowania anty-malware z dowolnej liczby firm zajmujących się bezpieczeństwem mogą potwierdzić u swojego dostawcy, że są chronieni.

- Ten typ ataku może ewoluować z czasem, więc wszelkie dodatkowe strategie obrony dogłębnej zapewnią dodatkową ochronę. (Na przykład, aby dalej chronić Ataki SMBv1, klienci powinni rozważyć zablokowanie starszych protokołów w swoich sieciach).

Nie wspomniano o podatności systemu Windows 7, Windows Server 2007 lub Windows 10 na oprogramowanie ransomware Wanacrypt. Oczywiście jest to jeszcze jeden powód, aby utrzymać komputer w najnowszym systemie operacyjnym. Tak, wiem, nie zawsze trzeba aktualizować, jednak aby wyprzedzić złych, Microsoft wydaje miliardy. Mając to na uwadze, jeśli nadal używasz starszej wersji systemu Windows, rozważ uaktualnienie do Windows 10 dzisiaj.

Użytkownicy starszych wersji nadal obsługiwanych przez Microsoft mogą zrobić wszystko, aby ataki takie jak te były minimalne.

- Zastosuj łaty dla swoich systemów, gdy będą dostępne. Nienawidzę tego mówić, ale Microsoft wydał naprawę tego problemu, z których większość została zaatakowana, po prostu nie zainstalowała Biuletyn zabezpieczeń firmy Microsoft MS17-010 łata.

- Utworzyć kopię zapasową, cały czas o tym rozmawiamy w Groovypost, jeśli tego nie robisz, teraz jest dobry moment, aby zacząć.

- Bądź świadomy swoich wiadomości e-mail i ich pochodzenia. Wanacrypt był w stanie infiltrować systemy za pomocą załączników e-mail, które niektórzy użytkownicy otworzyli nie podejrzewając.

Użytkownicy mogą pobierać łaty dla swoich wersji systemu Windows pod następującymi linkami: Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86,Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86,Windows 8 x64