Bezpieczeństwo online dla firm: co marketerzy powinni wiedzieć: ekspert ds. Mediów społecznościowych

Strategia Mediów Społecznościowych / / September 26, 2020

Czy Twoja tożsamość online jest bezpieczna?

Czy Twoja tożsamość online jest bezpieczna?

Martwisz się o hakerów?

Aby dowiedzieć się, jak zabezpieczyć swoje profile społecznościowe, konta internetowe i tożsamość przed hakerami, przeprowadzam wywiad z Chalene Johnson i Darrenem Natoni.

Więcej o tym programie

Plik Podcast Social Media Marketing to audycja radiowa typu talk-show na żądanie z Social Media Examiner. Został zaprojektowany, aby pomóc zapracowanym marketerom i właścicielom firm odkryć, co działa w marketingu w mediach społecznościowych.

W tym odcinku przeprowadzam wywiad Chalene Johnson i Darren Natoni. Chalene to celebrytka fitness, autorka książki Pchać i ma wielu następców Instagram i Facebook. Jest także osobą, której tożsamość online została przejęta i sprzedana temu, kto zaoferował najwyższą cenę. Darren jest byłym agentem specjalnym DEA, który specjalizuje się w bezpieczeństwie online. Jest także dyrektorem ds. Technologii w Shaun T., celebrytka fitness mająca miliony obserwujących.

Chalene i Darren zbadają, co marketerzy i przedsiębiorcy muszą wiedzieć, jeśli chodzi o zabezpieczanie kont internetowych i nie tylko.

Dowiesz się, jak zachować bezpieczeństwo w internecie i chronić swoją tożsamość przed hakerami.

Podziel się swoją opinią, przeczytaj notatki z programu i uzyskaj linki wymienione w tym odcinku poniżej.

Słuchaj teraz

Gdzie się zapisać: Apple Podcast | Podcasty Google | Spotify | RSS

Przewiń do końca artykułu, aby znaleźć linki do ważnych zasobów wspomnianych w tym odcinku.

Oto kilka rzeczy, które odkryjesz w tym programie:

Bezpieczeństwo online dla firm

Kiedy Chalene został zhakowany

Chalene wyjaśnia, jak cieszyła się idealnym dniem (fakt, że nawet opublikowała na Twitterze), kiedy została zhakowana. Ktoś zmienił jej biografię i tweetował w tym samym czasie, gdy ona tweetowała. Więc Chalene zmieniła swoje hasło na coś niezwykłego, zalogowała się ponownie i zmieniła biografię.

Potem to się powtórzyło. Hakerzy wysyłali pornografię i tweetowali do innych osób w tym samym czasie, gdy Chalene był włączony Świergot. Jej inne konta również zostały zhakowane. Czuła się, jakby nie była bezpieczna we własnym domu. Mimo że był to atak internetowy i nie było fizycznego zagrożenia, Chalene wspomina, że miał na to ochotę.

Darren opowiada, gdzie był w noc cyberataku Chalene. On i jego żona właśnie wrócili do domu z kolacji i przeglądali Instagram kiedy zauważyli, że konto Chalene zawiera treści, których normalnie by nie publikowała. Więc napisał do niej SMS-a i powiedział, że sądzi, że została zhakowana. Odpisała, że wie i wariuje. Powiedział, żeby do niego zadzwonić, żeby przejąć kontrolę i wyciągnąć hakerów z jej systemu.

Zanim Chalene zadzwoniła do Darrena, swojego Twittera, Instagram i Facebook został przejęty. I chociaż jeszcze nie zdawała sobie z tego sprawy, hakerzy byli również w jej skrzynce odbiorczej.

Chalene i Darren spędzili osiem godzin, pracując przez całą noc, próbując wszystko naprawić.

Ludzie zakładają, że to sprawa osobista, mówi Chalene, ale tak nie jest. Uderzyło ją to szczególnie mocno, ponieważ media społecznościowe są jej źródłem utrzymania. Hakerzy usunęli wszystko, co opublikowała na Instagramie w ciągu ostatnich czterech i pół roku, i zaczęli publikować filmy przedstawiające okrucieństwo wobec zwierząt i brutalne porno. Chalene czuł się bezradny i odpowiedzialny. Koszt włamania, który obejmował ekspertów ds. Bezpieczeństwa, utratę wynagrodzeń i odbudowę bezpieczeństwa, przekroczył 200 000 USD.

Darren mówi, że hakowanie to dla niektórych sport, a dla innych hobby. Są ekspertami w swojej dziedzinie. Ponieważ nie mają legalnych sposobów wykazania się swoją wiedzą, w ten sposób to robią.

Nie martw się o hakerów, sugeruje Darren. Skoncentruj się na tym, co musisz zrobić, aby się chronić. Sytuacje takie jak ta ujawniają dziury, o których wiedzieliśmy, że istnieją i które powinniśmy byli załatać, ale wciąż to odkładaliśmy. To tak, jakby czekać, aż pojawi się stan zdrowia, a następnie zdecydować się na poprawę kondycji. Czasami potrzeba niefortunnej katastrofy, aby ktoś docenił wartość prostych środków zapobiegawczych.

Posłuchaj programu, aby dowiedzieć się, jak zaangażowanie się w hakerów pogorszyło sytuację Chalene.

Jakie mechanizmy obronne zastosować

Darren mówi, że aby się chronić, musisz zbudować solidne podstawy bezpieczeństwa. Uzyskaj menedżera haseł, na przykład 1Password, LastPass lub Dashlanei użyj go do wygenerowania silnych haseł. Darren używa i poleca 1Password.

Chalene wyjaśnia, w jaki sposób hakerzy weszli na jej konto. Zadzwonili do jej dostawcy poczty e-mail, powiedzieli, że pracują w jej imieniu jako eksperci ds. Bezpieczeństwa i muszą zresetować jej hasło. Ktokolwiek z kim się kontaktowali, powiedział, że potrzebuje odpowiedzi na jej pytania bezpieczeństwa. Często zadawane pytania dotyczące bezpieczeństwa, takie jak ulica, na której ktoś dorastał, czy nazwisko panieńskie żony, są łatwe do znalezienia w internecie. I to wszystko, czego ktoś potrzebuje, aby zresetować Twoje hasło e-mail.

Nigdy nie odpowiadaj szczerze na pytania bezpieczeństwa, sugeruje Darren. Możesz przejść do całej tej pracy, aby wymyślić złożone hasła, ale jeśli szczerze odpowiesz na pytania zabezpieczające, wszystko, co ktoś musi zrobić, to znaleźć i podłączyć te informacje. Gdy uzyskają dostęp do tej poczty e-mail, każda usługa, która jest z nią połączona, jest potencjalnie zagrożona.

Posłuchaj programu, aby dowiedzieć się, jakiego menedżera haseł używamy w programie Social Media Examiner i dlaczego go kochamy.

Jak Gmail zapewnia bezpieczeństwo

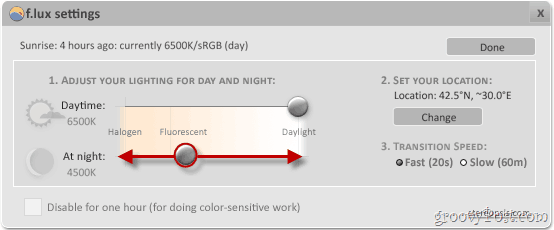

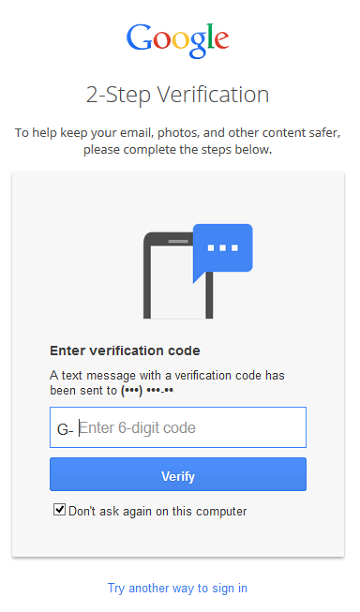

Oferty Gmaila Weryfikacja dwuetapowa, który jest również znany jako Uwierzytelnianie dwuskładnikowe.

Po wprowadzeniu adresu e-mail i hasła Gmail wyświetli monit o podanie kodu. Kod można wysłać na urządzenie mobilne lub wygenerować w aplikacji takiej jak Google Authenticator lub w ciągu 1Password. Wygasa, więc musisz go wprowadzić w określonym czasie. Ten proces zapewnia, że jeśli ktoś inny spróbuje uzyskać dostęp do Twojego konta lub jeśli zalogujesz się z nowej przeglądarki lub urządzenia, potrzebny jest kod, aby się do niego dostać.

Aby skonfigurować weryfikację hasła w Google Authenticator, otwórz aplikację i kliknij znak + z napisem „dodaj hasło jednorazowe”. Pokaże Ci kod QR. Zrób to zdjęcie telefonem. Podłącza go i zapamiętuje od tego momentu.

Główna baza danych haseł, taka jak 1Password, jest niezwykle trudna do złamania przez kogoś ze względu na poziom szyfrowania. Hasło główne musi być bardzo silne, ale wciąż na tyle łatwe do zapamiętania, aby można je było często wprowadzać. Jeśli używasz słabego hasła głównego, otwierasz się na zagrożenia. Ale jeśli sprawisz, że będzie to tak trudne, że zapomnisz hasła głównego, nie dostaniesz się do skarbca i będziesz musiał zacząć od nowa.

Posłuchaj programu, aby dowiedzieć się, gdzie przechowywać kopię swojego głównego hasła do menedżera haseł.

Zabezpieczanie sieci społecznościowych

Sieci społecznościowe oferują własną wersję zabezpieczeń, Wyjaśnia Darren. Na przykład, Facebook ma generator kodu za aplikację mobilną, która działa tak samo jak Gmail. Możesz używać tego samodzielnie lub w połączeniu z 1Password lub Google Authenticator.

Chalene opowiada, jak po włamaniu musiała zmienić zachowania online wszystkich w swoim biurze. Kiedyś udostępniała swoje konta asystentom, ale teraz każdy potrzebuje własnych uprawnień administracyjnych i uwierzytelniania dwuskładnikowego we wszystkich witrynach i sieciach.

Chalene opowiada o ludziach, którzy skontaktowali się z nią po tym, jak podzieliła się swoim doświadczeniem, a którzy przekazali swoje własne doświadczenia. Ludzie mówili, że chociaż mieli weryfikację dwuetapową, nadal zostali zhakowani, ponieważ klikali podejrzane wiadomości e-mail z prośbą o zweryfikowanie swojej tożsamości.

Plik Marynarka USA przechwytuje 110 000 cyberataków co godzinę, Wyjaśnia Darren. To około 30 na sekundę.

„Ci hakerzy i phisherzy mają takie możliwości, jak liczba linii, które im dajemy” - wyjaśnia Darren. „Jestem zszokowany ilością informacji, które chętnie ujawniamy”.

Na przykład, był niedawno w ciężarówce z jedzeniem i zauważył notatnik z formularzem rejestracji na ich listę e-mailową. Mówi, że mógł zrobić zdjęcie tej listy i mieć wszystkich nazwisk, adres, numer telefonu i adres e-mail.

E-mail to inna sprawa. Komunikujemy się głównie za pośrednictwem zwykłych wiadomości e-mail i takie wiadomości są rozpowszechniane. Jeśli ktoś w pracy wysyła e-maile z prośbą o podanie numeru konta lub hasła e-mail, a Ty odpowiadasz, jest to zwykły tekst, który nie został zaszyfrowany. W końcu ktoś może to dostać.

Chociaż istnieją opcje bezpieczeństwa hasła internetowego, takie jak Jednorazowy sekret, Darren woli, aby użytkownicy próbowali alternatywnych sposobów przekazywania poufnych informacji.

Jeśli masz urządzenie iOS, włącz iMessaging. Jeśli jesteś użytkownikiem Androida, masz WhatsApp, który jest wieloplatformowy. Jest także Hushmail, który ma zaszyfrowane, płatne opcje dla osób fizycznych i firm.

Jeśli zamierzasz wysłać poufne informacje, zrób to w bezpieczny sposób. Nie wysyłaj tego w wiadomości tekstowej.

Posłuchaj programu, aby dowiedzieć się, dlaczego ze względów bezpieczeństwa należy włączyć powiadomienia SMS.

Skorzystaj ze szkolenia marketingowego YouTube - online!

Chcesz zwiększyć swoje zaangażowanie i sprzedaż w YouTube? Następnie dołącz do największego i najlepszego zgromadzenia ekspertów ds. Marketingu YouTube, którzy dzielą się swoimi sprawdzonymi strategiami. Otrzymasz szczegółowe instrukcje na żywo Strategia YouTube, tworzenie filmów i reklamy w YouTube. Zostań bohaterem marketingu YouTube dla swojej firmy i klientów, wdrażając strategie, które przynoszą sprawdzone rezultaty. To jest szkolenie online na żywo od Twoich znajomych z Social Media Examiner.

KLIKNIJ TUTAJ PO SZCZEGÓŁY - SPRZEDAŻ KOŃCZY SIĘ 22 WRZEŚNIA!Co Chalene zrobił, aby przejść do przodu po włamaniu

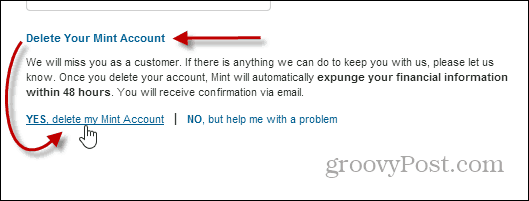

Od pierwszego włamania Chalene potrzebowała trzech tygodni, by upewnić się, że jest tak bezpieczna, jak to tylko możliwe.

Wyjęła kartkę papieru i stworzyła ogromną listę wszystkich kont, e-maili i witryn członkowskich w trybie burzy mózgów. Następnie przejrzała foldery ze spamem, strony członkowskie i stare e-maile, aby znaleźć wszystko, czego potrzebowała do zabezpieczenia pokryzysowy.

Chalene dodała też do swoich codziennych zadań przyglądanie się temu, co się dzieje z cyberbezpieczeństwem.

Posłuchaj serialu, aby usłyszeć, jak Chalene porównuje swoje doświadczenie z grą w horrorze.

Przeglądarki internetowe, loginy społecznościowe i bezpieczeństwo

Chociaż zapisywanie danych logowania w przeglądarkach internetowych jest bardzo wygodne, jest tak samo bezpieczne, jak kroki podjęte w celu ich zabezpieczenia, mówi Darren. Na przykład, jeśli używasz Safari i masz słabe hasło iCloud, Twoje informacje nie są tak bezpieczne.

Jednak rozszerzenia przeglądarki menedżerów haseł, takie jak 1Password, są bezpieczne. Ponadto nie musisz już zapisywać informacji w przeglądarkach. Przejdź do Preferencji i wyłącz zapisywanie haseł, danych osobowych i autouzupełniania formularzy. Aby znaleźć go w Chrome, przejdź do Ustawień zaawansowanych w Preferencjach.

Następnie zainstaluj rozszerzenie przeglądarki menedżera haseł. Robi to samo, zapisując hasła w przeglądarce, ale robi to bezpieczniej. Możesz zapisać karty kredytowe, całą swoją tożsamość i każdy login, jaki kiedykolwiek utworzyłeś.

Rozszerzenia zabezpieczeń są znacznie bezpieczniejsze, ponieważ można przechwycić informacje z przeglądarek. Za każdym razem, gdy wchodzisz na stronę i podłączasz twoje informacje, jeśli ktoś miałby sfałszować tę witrynę, zawiera twoje informacje.

Ponadto, jeśli nadałeś uprawnienia logowania do logowania społecznościowego, natychmiast przejdź do ustawień prywatności tych aplikacji i cofnij dostęp. Nie chcesz udostępniać kont innym osobom ani używać jednego konta, takiego jak Facebook, do logowania się do wielu witryn. Jeśli ktoś przeniknie do Facebooka, uzyska dostęp do wszystkich witryn, z którymi się połączyłeś.

Utwórz indywidualny login dla każdego posiadanego konta. Użyj swojego podstawowego adresu e-mail zabezpieczonego uwierzytelnianiem dwuskładnikowym. Możesz także użyć aliasów, fajnej funkcji wbudowanej w Gmaila i aplikacje Google.

Powiedzmy, że Twój adres e-mail to [email chroniony] i rejestrujesz się w usłudze takiej jak Dropbox. Posługiwać się [email chroniony]i przekaże wszelkie wiadomości na Twój adres Gmail. Wszystko, co umieścisz po znaku +, trafi do Twojej skrzynki odbiorczej.

Pozwala to zidentyfikować miejsca, które zagrażają Twojemu adresowi e-mail, czego nie możesz zrobić w przypadku zwykłego konta głównego. Gdy odkryjesz problem lub zaczniesz otrzymywać dużo spamu, dodaj filtr do aliasu, usuń wiadomości i zacznij od nowa z nowym adresem e-mail.

Posłuchaj programu, aby usłyszeć niektóre z moich spotkań z problemami bezpieczeństwa.

Ochrona w chmurze

Musisz się martwić o chmurę, mówi Darren. Tylko w zeszłym roku 47% dorosłych miało ujawnione informacje w takiej czy innej formie. To w zasadzie połowa populacji.

Aby zabezpieczyć się podczas korzystania z programów w chmurze, takich jak Dropbox i Evernote, skorzystaj z weryfikacji dwuetapowej.

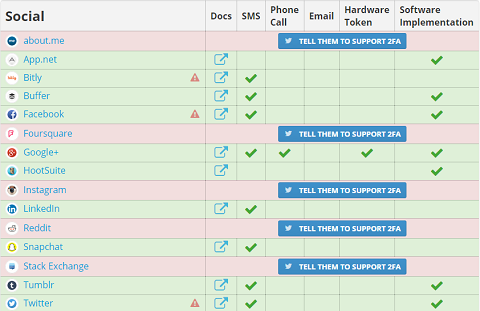

Uwierzytelnianie dwuskładnikowe ma listę witryn, które obsługują i nie oferują uwierzytelniania dwuskładnikowego. Darren zaleca zarezerwowanie kilku godzin na ochronę wszystkich swoich kont. W ten sposób, jeśli ktoś spróbuje dostać się do jednego z nich, otrzymasz alert.

Jeśli nie chcesz podawać swojego numeru telefonu, utwórz bezpłatny numer na głos Google które możesz przekazać na dowolne inne urządzenie. Otrzymujesz wiadomości tekstowe, a Google Voice transkrybuje Twoje wiadomości głosowe. Możesz także klasyfikować wiadomości jako spam.

Posłuchaj programu, aby dowiedzieć się więcej o TwoFactorAuth.org.

Dlaczego wszyscy powinni martwić się o bezpieczeństwo

Chalene uważa, że włamanie do zabezpieczeń jest czymś, co każdy powinien przewidzieć, że może im się przydarzyć. Słyszysz o ludziach znanych, ponieważ mają platformę.

„Mam szczęście, że mogę wykorzystać to, co mi się przydarzyło, jako okazję do pomocy innym” - mówi Chalene. „Ktoś, kto przejmie moje konto w mediach społecznościowych, to nie koniec świata. Posiadanie kogoś, kto wejdzie na moje konto bankowe bez mojej wiedzy, może być katastrofalne. Każdy musi podjąć niezbędne środki ostrożności, aby tego uniknąć ”.

Na początku bezpieczeństwo wydaje się przytłaczające, ale wystarczy przejść przez wszystko we właściwej kolejności, krok po kroku, aby dowiedzieć się więcej, rozwinąć wiedzę i móc pomagać innym.

Darren mówi, że na swojej stronie internetowej BeyondthePassword.com jest odpowiednikiem bezpieczeństwa Social Media Examiner. Na miejscu pobierz listę kontrolną bezpieczeństwa cybernetycznego Darrena: 10 kroków, aby chronić się przed hakerami i zachować bezpieczeństwo w Internecie.

Posłuchaj programu, aby poznać więcej sposobów, w jakie Beyond the Password może pomóc.

Inne wzmianki o programie

Dzisiejszy program jest sponsorowany przez Szczyt sukcesu mediów społecznościowych 2015.

Dzisiejszy program jest sponsorowany przez Szczyt sukcesu mediów społecznościowych 2015.

Chcesz ulepszyć swój marketing w mediach społecznościowych? Chcesz udowodnić, że Twoje wysiłki przynoszą efekty? Dołącz do 4000 innych marketerów na wielkiej konferencji online, która ma Cię zainspirować i wzmocnić.

Odkryj najlepsze i najnowsze sposoby promowania swojej firmy na Facebooku, LinkedIn, Twitterze, Google+, YouTube, Instagramie i Pinterest. Znajdź nowe sposoby na ulepszanie treści i mierzenie wyników w zaciszu własnego domu lub biura. Będziesz prowadzić dziesiątki czołowych profesjonalistów z branży mediów społecznościowych, w tym Mari Smith, Mark Schaefer, Amy Porterfield, Christopher Penn i Michael Stelzner. Zarejestruj się teraz na szczyt sukcesu w mediach społecznościowych. Bilety ulgowe są ograniczone.

Social Media Success Summit to konferencja online. To 36 różnych sesji rozłożonych na 4 tygodnie. Istnieją trzy sesje dziennie, trzy razy w tygodniu, przez cztery tygodnie. I to na każdej możliwej platformie mediów społecznościowych, jaką możesz sobie wyobrazić. Sprawdź to. Odwiedzić SMSS15.com za znaczące zniżki dla wczesnych ptaków.

Posłuchaj programu!

.

Kluczowe wnioski wymienione w tym odcinku:

- Połącz się z nią Chalene stronie internetowej.

- Posłuchaj pięcioczęściowego podcastu Chalene na bezpieczeństwo online.

- Przeczytaj książkę Chalene Pchaći podążaj dalej za Chalene Instagram i Facebook.

- Uzyskaj listę kontrolną bezpieczeństwa w witrynie Darrena Poza hasłem.

- Idź dalej za Darrenem Facebook i Instagram.

- Zdobądź menedżera haseł, takiego jak 1Password, LastPass lub Dashlane.

- Sprawdź Gmaila Weryfikacja dwuetapowa, Google Authenticator i Generator kodu Facebooka.

- Dowiedz się więcej o Jednorazowy sekret.

- Do bezpiecznych wiadomości użyj iMessaging, WhatsApp i Hushmail.

- Zobacz, które strony internetowe oferują Uwierzytelnianie dwuskładnikowe.

- Załóż konto na głos Google.

- Dowiedz się więcej o Szczyt sukcesu w mediach społecznościowych 2015.

- Przeczytać Raport branżowy 2015 Social Media Marketing.

Pomóż nam rozpowszechniać informacje!

Poinformuj swoich obserwujących na Twitterze o tym podcastu. Po prostu kliknij tutaj teraz, aby opublikować tweet.

Jeśli podobał Ci się ten odcinek podcastu Social Media Marketing, proszę przejdź do iTunes, wystaw ocenę, napisz recenzję i zasubskrybuj. I jeśli słuchasz programu Stitcher, kliknij tutaj, aby ocenić i zrecenzować ten program.

Sposoby subskrybowania podcastu Social Media Marketing:

- Kliknij tutaj, aby subskrybować przez iTunes.

- Kliknij tutaj, aby subskrybować przez RSS (kanał inny niż iTunes).

- Możesz również subskrybować przez Zszywacz.

Jak zasubskrybować ten podcast na iPhonie

Obejrzyj ten krótki film, aby dowiedzieć się, jak subskrybować na swoim iPhonie:

.

Co myślisz? Co myślisz o bezpieczeństwie online w biznesie? Proszę zostaw swój komentarz poniżej.